NSA Bagikan Tips untuk Memblokir Malware BlackLotus UEFI

Uwrite.id - Badan Keamanan Nasional Amerika Serikat atau National Security Agency (NSA) dikabarkan merilis panduan untuk mempertahankan diri dari serangan malware bootkit UEFI BlackLotus.

Sejak Oktober tahun 2022, BlackLotus telah beredar di forum peretasan dan dipasarkan sebagai malware yang mampu menghindari berbagai fitur keamanan pada sistem operasi (OS) Windows.

Program berbahaya tersebut diketahui mampu menghindar dari deteksi dasar, tahan terhadap upaya penghapusan, dan mampu menetralkan beberapa fitur keamanan bawaan seperti Windows Defender, HVCI, hingga BitLocker.

Microsoft kemudian merilis pembaruan keamanan pada bulan Mei untuk mengatasi kerentanan zero-day Secure Boot (CVE-2023-24932) yang digunakan untuk mem-bypass patch yang dirilis untuk CVE-2022-21894, yakni bug Secure Boot yang awalnya disalahgunakan dalam serangan BlackLotus tahun lalu.

Namun, perbaikan CVE-2023-24932 yang telah dinonaktifkan secara default dan tidak akan menghapus vektor serangan yang telah dieksploitasi untuk menyebarkan malware BlackLotus.

Alhasil untuk mengamankan perangkat Windows, admin harus menjalani prosedur manual yang membutuhkan beberapa langkah “untuk memperbarui media yang dapat di-booting dan menerapkan pencabutan sebelum mengaktifkan pembaruan ini.”

"BlackLotus sendiri sangat sulit dihentikan pada endpoint Windows yang telah diperbarui sepenuhnya, perangkat yang disesuaikan dengan Secure Boot, atau endpoint Linux. Microsoft telah merilis patch dan terus memperkuat mitigasi terhadap BlackLotus dan Baton Drop," kata NSA.

"Komunitas Linux dapat menghapus sertifikat Microsoft Windows Production CA 2011 pada perangkat yang secara eksklusif melakukan booting Linux. Opsi mitigasi yang tersedia saat ini akan diperkuat dengan perubahan pada sertifikat Secure Boot vendor di masa depan (beberapa sertifikat akan berakhir mulai tahun 2026)." lanjut pihak NSA.

Serangan BlackLotus terhadap sistem operasi Windows

BlackLotus telah digunakan dalam serangan yang menargetkan sistem operasi Windows 10 dan 11 dengan tujuan mengeksploitasi kerentanan celah keamanan (disebut sebagai Baton Drop) yang dilacak sebagai CVE-2022-21894.

Kode kerentanan CVE-2022-21894 ditemukan pada boot loader (alias manajer boot) pada versi lebih lama yang membantu mem-bypass perlindungan Boot Aman, ternyata justru memicu serangkaian tindakan jahat yang dirancang untuk membahayakan keamanan sistem yang seharusnya dilindungi.

Para peretas yang memanfaatkan CVE-2022-21894 mampu menghapus kebijakan Boot Aman. Sayangnya, boot loader yang terpengaruh oleh kerentanan tersebut belum dimasukkan ke dalam daftar pencabutan Boot Aman DBX.

Menurut NSA, patch tidak dikeluarkan untuk mencabut kepercayaan terhadap boot loader yang belum ditambal melalui Secure Boot Deny List Database (DBX).

"Administrator tidak boleh menganggap ancaman ini telah sepenuhnya pulih karena boot loader yang rentan terhadap Baton Drop masih dipercaya oleh Secure Boot," ujar NSA.

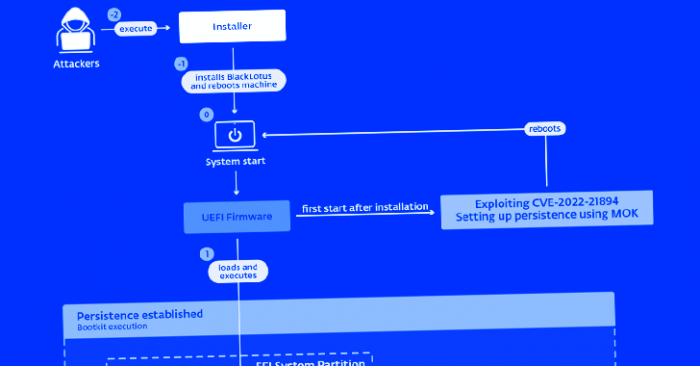

Cara BlackLotus menyerang sistem keamanan Windows

Meski boot loader telah ditambal sepenuhnya dengan patch baru, penyerang masih bisa menggantinya dengan versi yang lebih rentan sebagai jalan masuk untuk menyerang sistem.

Kerentanan tersebut bisa dimanfaatkan oleh penyerang seperti menginstal sekaligus menjalankan malware pada perangkat yang telah disusupi. Ini artinya, pengguna awam akan menjadi korban dari kejahatan siber tersebut.

Selama proses instalasi BlackLotus berjalan, biner dari Extensible Firmware Interface (EFI) yang lebih lama dari boot loader Windows akan disebarkan ke partisi boot. Kemudian perlindungan BitLocker dan Integritas Memori akan dinonaktifkan, tepat sebelum perangkat dihidupkan ulang untuk memulai dan menanamkan malware.

Menurut Analis Keamanan Platform NSA, Zachary Blum mengatakan, bahwa melindungi sistem Windows 10 dan 11 dari serangan BlackLotus bukanlah hanya sekedar membutuhkan perbaikan yang sederhana.

Menambal adalah langkah pertama yang baik, tetapi kami juga merekomendasikan tindakan hardening (perlindungan), tergantung pada konfigurasi sistem Anda dan perangkat lunak keamanan yang digunakan," ucap Blum.

Saran mitigasi dari NSA

Tindakan mitigasi berupa aktivasi keamanan tingkat lanjut adalah langkah utama yang bisa dilakukan untuk mengamankan sistem dari serangan BlackLotus.

Blum menyarankan agar administrator sistem dan administrator keamanan jaringan segera menerapkan tindakan pengamanan pada sistem yang ditambal terhadap kerentanan tersebut.

"NSA merekomendasikan administrator sistem di dalam DoD dan jaringan lain untuk mengambil tindakan pengamanan. BlackLotus sendiri bukanlah ancaman pada firmware, namun menargetkan perangkat lunak saat sistem melakukan booting," ujar NSA.

Secara teknis, perangkat lunak pertahanan dapat dikonfigurasi untuk mendeteksi sekaligus mencegah instalasi yang bermuatan BlackLotus atau peristiwa reboot yang memulai eksekusi dan implantasi.

Pihak NSA percaya bahwa patch yang saat ini diterbitkan oleh pihak Microsoft dapat memberikan rasa aman - yang sejatinya salah karena masalah kerentanan, untuk beberapa infrastruktur sistem.

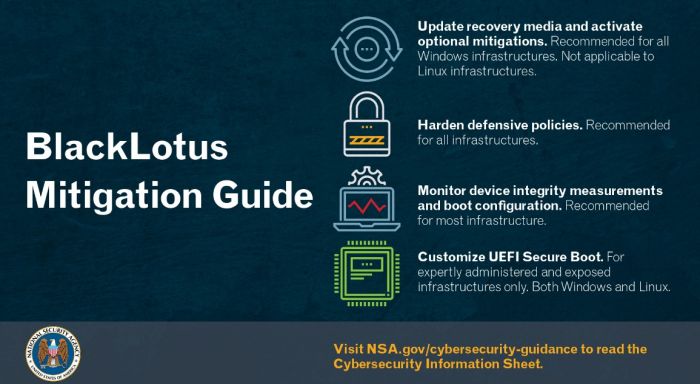

Pada hal ini, NSA merekomendasikan langkah-langkah berikut sebagai mitigasi tambahan:

Menerapkan pembaruan keamanan terbaru, memperbarui media pemulihan, dan mengaktifkan mitigasi opsional.

Memperkuat kebijakan pertahanan dengan mengonfigurasi perangkat lunak keamanan endpoint untuk memblokir upaya instalasi malware BlackLotus.

Gunakan produk keamanan endpoint dan aplikasi pemantauan firmware untuk memantau pengukuran integritas perangkat dan konfigurasi boot.

Sesuaikan UEFI Secure Boot untuk memblokir mounting boot Windows yang lebih lama (sebelum Januari 2022).

Pihak Microsoft sendiri dikabarkan akan mengambil tindakan pengamanan secara bertahap untuk menutup celah yang menjadi vektor serangan. Harapannya, perbaikan keamanan tersebut akan hadir pada kuartal pertama tahun 2024 mendatang.

Tulis Komentar